[지디넷코리아]

매년 11월부터 연말까지 다음 해 사이버 위협 전망에 대한 주요 기업과 기관의 보고서가 많이 나온다. 안랩, 이글루, 시만텍, 포티넷, 카스퍼스키 같은 국내·외 보안기업에서 주로 내지만, 구글, 마이크로소프트와 같은 보안 강자 IT기업, 가트너, IDC 같은 조사기관도 낸다. 많지 않지만, 영국 NCSC(National Cyber Security Centre)나 우리나라 한국인터넷진흥원 같은 정부기관에서도 발표하곤 한다.

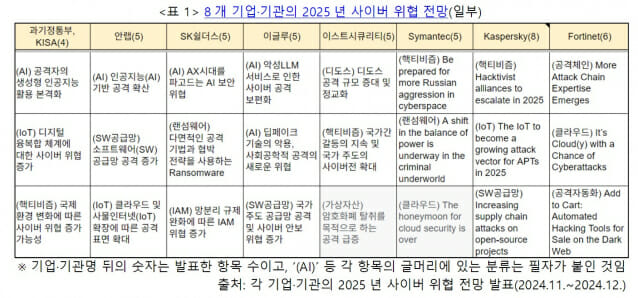

2024년 주요 기업·기관에서 발표한 ‘2025년 사이버 위협 전망’을 종합하면, 40여 개 항목 중 AI 기반의 사이버 공격 등 AI에 관한 내용이 10건으로 가장 많았고, 랜섬웨어와 국가/핵티비즘이 각각 5건, 공급망에 관한 내용이 4건으로 뒤를 이었다.

2025년의 사이버 위협을 구체적인 침해사고를 통해서 살펴본다. 먼저 랜섬웨어 공격은 여전히 많이 발생했다. 이미 랜섬웨어 공격은 ‘가성비’ 좋은 ‘범죄산업’으로 자리잡았다. 인도의 기술 대기업 타타테크놀로지(1월), 미국의 대형 신문사 리엔터프라이즈(Lee Enterprise)(2월), 영국의 세계적인 소매점 막스앤스펜서(M&S)와 고급 백화점 해로즈(Harrods), 일본의 대형 물류 제공업체 킨테츠월드익스프레스(KWE)(이상 4월), 영국 소매업체 코옵(Co-op)(5월), 영국 통신사 콜트테크놀로지, 프랑스 통신사 오렌지(이상 8월), 일본 아사히맥주, 미국 세계적인 항공서비스업체 콜린에어로스페이스(이상 9월), 미국 하버드대(10월), 워싱턴포스트(11월) 등이 랜섬웨어 공격으로 서비스 마비 또는 중단, 고객정보 유출 등 상당한 피해를 당했다.

돈이 모이는 가상자산은 늘 주요 공격 대상이다. 두바이에 본사를 둔 세계적인 가상자산거래소 바이비트(Bybit)에서 침해사고로 역대 가장 많은 14.6억 달러 규모(2조 원 이상)의 피해가 발생했고(2월), 개인정보 유출로 발생한 피싱 피해 보상 등 4억 달러 규모의 피해가 생긴 가상자산거래소 코인베이스 사건, 오픈소스 취약점으로 2.2억 달러 규모의 피해가 발생한 유동성 공급자 세터스(Cetus) 프로토콜 사건(이상 5월), 주요 탈중앙화 금융(DeFi) 프로토콜인 밸런서(Balancer)의 취약점으로 발생한 1.3억 달러 규모의 피해 사건(11월) 등이 있었다.

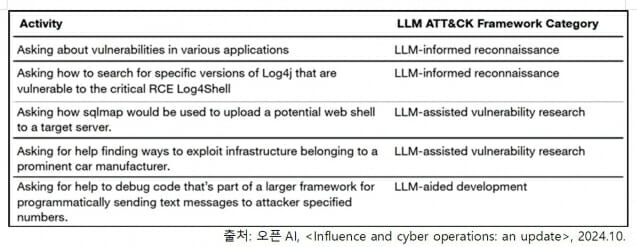

2025년 여러 ‘사이버 위협 전망’에서 강조됐던 ‘AI 기반 사이버 위협’ 사례는 오픈AI(ChatGPT), 구글(Gemini), 엔트로픽(Claude) 등 주요 LLM 모델 개발사가 발간한 보고서에서 찾아볼 수 있다.

2024년 2월부터 관련 보고서를 발간한 오픈AI는 2025년 10월 발간한 ‘Disrupting malicious uses of AI: an update’에서 ChatGPT를 활용한 ‘바이브 코딩(vibe coding)’을 통해 악성코드를 개발, 개선하려는 러시아어 사용 계정을 차단하고, 피싱 공격을 준비하는 북한(한국어 사용) 계정 및 중국어 사용 계정을 차단하는 등 7개의 ChatGPT 악용 시도 차단 사례를 설명했다.

개발사들은 자신의 LLM이 악성코드 개발이나 피싱 컨텐츠 제작 등에 악용된 증거를 찾을 수 없다고 강조하고 있으나, 표적에 관한 정보 수집, 취약점 수집 등 LLM 개발사의 감시에 걸리지 않고 LLM을 악용하는 방안은 많아서 많든 적든 악성 행위에 LLM이 사용된다고 보는 것이 타당할 것이다.

공급망 공격으로는 400곳 이상이 피해를 본 MS SharePoint 제로데이취약점 공격(7월)을 대표적인 사례로 꼽을 수 있는데, 앞서 예를 든, 외부 전자지갑 서비스에 대한 침해를 통해 발생한 가상자산거래소 바이비트 해킹 사건, 랜섬웨어 공격으로 콜린에어로스페이스가 유럽 각국에 제공하는 항공서비스가 마비됨에 따라 런던과 베를린, 브뤼셀 등 주요 도시의 공항들이 큰 혼란을 겪은 사건, 하버드대와 워싱턴포스트 랜섬웨어 공격의 원인으로 밝혀진 오라클 E-Business Suite 제로데이취약점 문제 등에서도 공급망 공격의 광범위한 영향을 알 수 있다.

과학기술정보통신부에서 매년 펴내는 ‘2025 상반기 사이버위협동향 보고서’에 따르면, 2025년 상반기에 신고된 침해사고는 1034건으로 반기 기준으로 가장 많았다. 하지만 2025년에는 생활 밀착형 서비스에서 대형 침해사고가 여럿 발생해 일반 국민이 피부로 느끼는 불안은 숫자 이상으로 크지 않을까 싶다.

최대 이동통신사 해킹으로 유심(USIM) 정보 등 2700만 명의 고객정보 유출(4월), 랜섬웨어 공격으로 대형 온라인서점 서비스 마비(6월)와 시민의 필수 서비스인 보증보험 서비스 중단(7월), 프랙(Phrack) 보고서로 알려진 정부 업무망 및 이동통신사 해킹과 중요 정보 유출(8월), 해킹에 의한 카드사 297만 명 고객정보 유출, 이동통신장비 관리 및 인증 부실로 인한 이동통신사 무단 결제 및 고객정보 유출, 금융IT 외주업체 해킹을 통한 공급망 공격으로 20여 개 자산운용사 고객정보 유출(이상 9월), 인증시스템 관리 부실로 퇴직자에 의한 최대 온라인 쇼핑몰에서의 3370만 명 고객정보 유출(11월) 등 2025년은, 2014년 1월 카드사 개인정보 유출 사건 이후 침해사고가 중요 사회적 이슈로 떠오른 해로 기록될 것 같다.

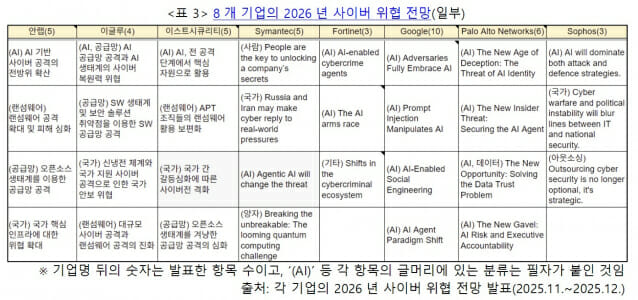

8개 기업에서 발표한 2026년 사이버 위협 전망 40여 건을 분류해 보면, AI 관련 건이 17건, 국가 6건, 랜섬웨어와 공급망이 각 4건으로 그 뒤를 이었으며, 양자와 OT(Operational Technology)가 각 2건, 가상자산, 클라우드, 브라우저 등이 1건 씩으로 나타났다. 국가 배후 공격/사이버전, 랜섬웨어, 공급망, 가상자산 등 사이버 위협 전망이나 침해사고 유형에서 매년 빠지지 않는 분류가 여전히 포함되지만, 구글이 AI 영역(6개 항목)과 사이버 범죄 영역(4개 항목)으로 나눠 사이버 위협을 전망하고, 팔로알토는 아예 “AI 경제를 위한 6가지 예측”(6 Predictions for the AI Economy – 2026’s New Rules of Cybersecurity)이라는 제목으로 다룰 정도로 AI의 비중이 커졌다는 점은 주목할 만하다.

대부분의 전망에서 공격자가 전면적으로/전방위적으로/공격의 모든 단계에서 AI를 사용할 것으로 예측하는데, 특히 사이버 범죄 에이전트를 통한 공격이 발생할 거라는 예측이 눈에 띈다(시만텍, 포티넷). 방어 측면에서는 에이전트 기반의 보안관제센터(Agentic SOC)가 구축돼 많은 로그의 연관성 분석, 난독화된 명령어의 해독, MITRE ATT&CK 프레임워크와의 매핑 등이 자동으로 이뤄져 침해사고대응팀이 수동적인 ‘분석’ 업무에서 벗어나 보안 오케스트레이션 및 자동 대응 도구(SOAR: Security Orchestration, Automation, and Response)의 조치를 몇 분 안에 승인하는 등 ‘판단’ 업무에 집중할 수 있게 될 거라는 반가운 (그러나 우리나라 일반 상황과는 좀 거리가 있어 보이는) 예측도 있다. 기업에 AI 에이전트가 확산하면 에이전트가 내부자 위협으로 떠오를 것이어서 에이전트에 대한 사용자 인증, 공격으로부터 에이전트를 보호하는 일이 기업 보안의 핵심 요소로 등장할 것이라는 전망도 있다(이상 구글, 팔로알토).

AI라는 메가 트렌드에 가려 잘 보이지 않지만, 2026 전망에서 유의해서 봐야 할 내용 중 하나가 바로 ‘양자 컴퓨팅’에 관한 것이다(시만텍, 팔로알토). ‘선 수집, 후 복호화’(Harvest now, decrypt later, HNDL) 위협은, 지금 암호화된 데이터를 수집해 놓고, 양자 컴퓨터가 실용화되면 복호화한다는 것이다. 기술의 발전 속도를 예측하기란 쉽지 않지만, 대체로 2035년쯤에는 양자컴퓨터가 실용화될 것으로 보고 있어서, 각국에서 양자내성 암호(PQC: Post-Quantum Cryptography)체계로의 전환을 준비하고 있고, 우리나라 정부에서도 ‘범국가 양자내성 암호체계 전환 종합 추진 계획’(관계부처합동, 2025.9.)을 수립하고, 2035년까지는 현 공개키 기반(PKI)의 암호체계를 양자내성 암호체계로 전환하겠다고 밝혔다.

‘선 수집, 후 복호화’ 위협에 대해 먼저 할 수 있는 대응은 현재 사용하는 암호체계와 대상을 파악하고, 대칭키 암호 알고리즘의 키 길이와 해시의 출력 길이를 늘리는 일이다. 양자 알고리즘을 통한 현 암호체계 공격에 대해 미국 표준기술연구소(NIST)에서 권고하는 방법이다. AES-128 대신에 AES-256(AES-256-GCM)을 사용하고, SHA-256 대신에 SHA-512를 사용하는 식이다. 공개키 기반 암호체계를 사용하는 TLS나 인증서는 양자내성 암호체계를 사용해야 하므로, 정부와 업계의 추진 현황을 살펴보면서 대응하면 된다.

“사람이 보안의 핵심”이라는 시만텍의 전망 또한 귀 기울일 필요가 있다. 스캐터드 스파이더나 랩서스 등 랜섬웨어 갱단은 공격 대상에 대한 초기 접근 시 피싱, 내부자 포섭 등의 사회 공학을 통해 기업의 다중인증 체계를 통과했다. 많은 예산을 투입해 구축한 보안기술 체계가 제 역할을 하려면, 그것을 사용하는 구성원의 보안 인식 제고, 훈련, 더 나아가 보안 문화를 갖춰야 함을 보여준 사례다.

2025년 침해사고 사례와 여러 기업·기관에서 발간한 2025년 및 2026년 사이버 위협 전망을 통해 국내·외 사이버 위협의 흐름과 주목해야 할 점을 정리해 보았다. 보안 현황과 대책을 여러 각도에서 검토하고 준비하는 데 도움이 되면 좋겠다. 올 한 해 변함없이 기업·기관에서 보안을 담당하는 분들의 건승을 빈다. 큰 사고 없이 한 해가 지나가길 바라는 마음 간절하다.